Các chuyên gia cảnh báo người dùng macOS Trung Quốc sử dụng ứng dụng DingTalk và WeChat để nhắn tin qua mạng đang trở thành mục tiêu của một loại phần mềm độc hại đánh cắp thông tin mới.

Các chuyên gia nghiên cứu an ninh mạng tại Kaspersky đã phân tích một mẫu phần mềm độc hại mới, vừa được tải lên VirusTotal, phát hiện ra rằng tin tặc đã sử dụng một phần mềm đánh cắp thông tin có tên là HZ RAT và sử dụng lại cho macOS.

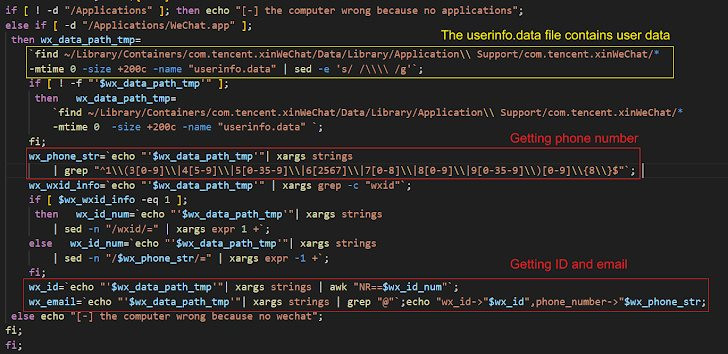

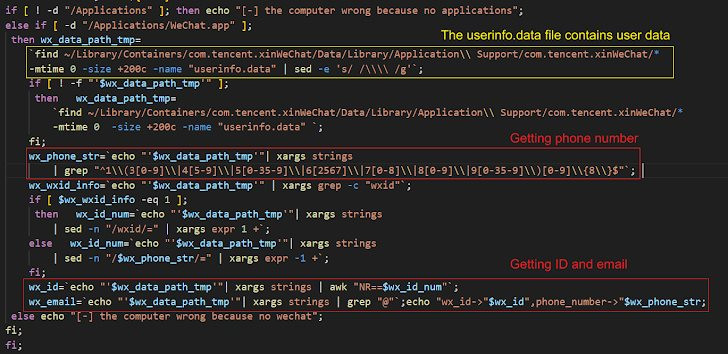

Tệp tin "userinfo.data" chứa dữ liệu người dùng

HZ RAT đã tồn tại trong gần nửa thập kỷ (từ năm 2020), nhưng lần đầu tiên được phát hiện bởi cơ quan an ninh mạng Đức DCSO vào cuối năm 2022.

Đối với một phần mềm đánh cắp thông tin, HZ RAT tương đối thô sơ và không tinh vi. Nó có thể kết nối với máy chủ chỉ huy & điều khiển (C2), thực thi các lệnh và tập lệnh PowerShell, ghi các tệp tùy ý vào hệ thống mục tiêu, tải tệp lên và gửi thông tin hệ thống.

DingTalk (trên) và WeChat (dưới) là 2 ứng dụng nhắn tin phổ biến tại Trung Quốc

Tờ The Hacker News khẳng định rằng do chức năng hạn chế, HZ RAT có thể được sử dụng để thu thập thông tin xác thực và do thám hệ thống.

Hiện giờ, ai đó đã lấy nó và tạo ra một bản sao giống hệt, chỉ dành cho macOS. "Các mẫu chúng tôi tìm thấy gần như sao chép chính xác chức năng của phiên bản Windows của backdoor và chỉ khác ở phần tải trọng, được nhận dưới dạng tập lệnh shell từ máy chủ của kẻ tấn công" , Kaspersky cho biết.

Các tập tin bị HZ RAT thu thập sẽ khác nhau, tùy thuộc vào ứng dụng trò chuyện đang sử dụng, Kaspersky giải thích thêm: "Phần mềm độc hại cố gắng lấy WeChatID, email và số điện thoại của nạn nhân từ WeChat" , họ cho biết. "Đối với DingTalk, kẻ tấn công quan tâm đến dữ liệu nạn nhân chi tiết hơn: Tên tổ chức và phòng ban nơi người dùng làm việc, tên người dùng, địa chỉ email công ty, [và] số điện thoại".

Người dùng 2 ứng dụng DingTalk và WeChat trên macOS là đối tượng mục tiêu của phần mềm độc hại mới

Trong khi danh tính của những kẻ tấn công vẫn chưa được biết, các nhà nghiên cứu đã xác định được vị trí của cơ sở hạ tầng C2. Phần lớn các máy chủ đều đặt tại Trung Quốc, với hai máy chủ được tìm thấy ở Hoa Kỳ và Hà Lan.